REKLAMA w serwisie

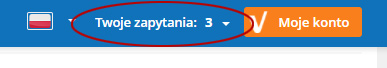

Twoje zapytania: BRAK

EZO: 0

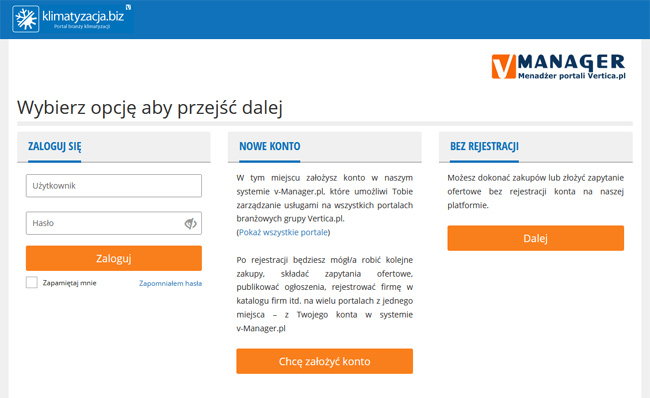

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.

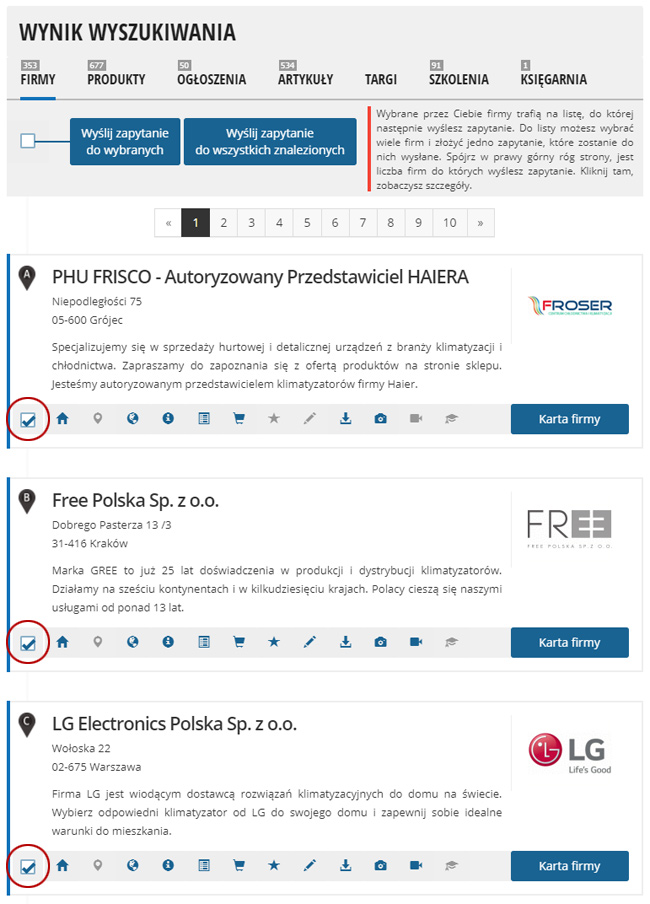

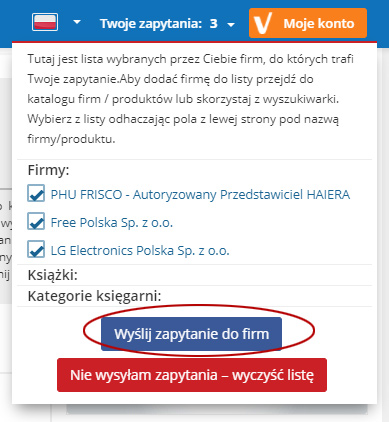

Tutaj jest lista wybranych przez Ciebie firm, do których trafi Twoje zapytanie.Aby dodać firmę do listy przejdź do katalogu firm / produktów lub skorzystaj z wyszukiwarki. Wybierz z listy odhaczając pola z lewej strony pod nazwą firmy/produktu.

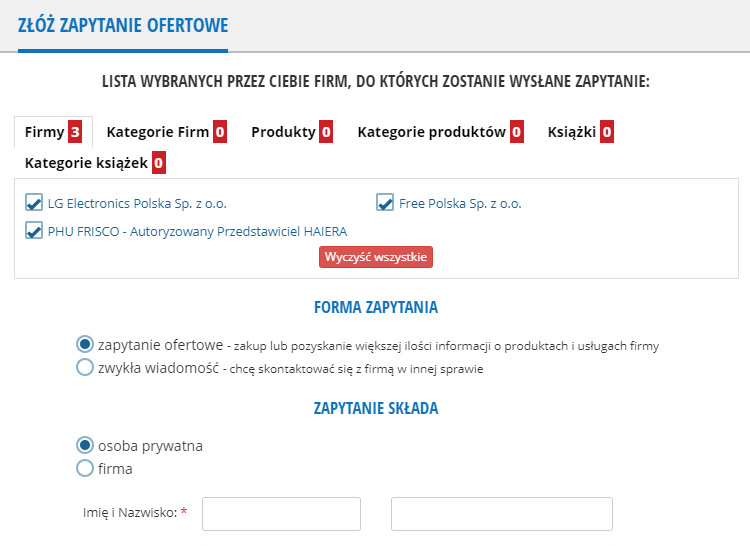

Firmy:

Kategorie firm:

Produkty:

Kategorie produktów:

Książki:

Kategorie księgarni:

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.