Nowoczesna cyberochrona polega na tym, żeby wyprzedzać działania napastników. Jednak praktyka pokazuje, że nie jest to proste zadanie.

Nowoczesna cyberochrona polega na tym, żeby wyprzedzać działania napastników. Jednak praktyka pokazuje, że nie jest to proste zadanie.

Cyberprzestępcy rosną w siłę, dysponują coraz większymi funduszami, a ich działania przypominają funkcjonowanie normalnych firm. Cybergangi mają swoich dostawców, zlecają zadania na zewnątrz, wprowadzają innowacyjne rozwiązania, a nawet nagradzają pracowników miesiąca. Ich ataki oddziałują na emocje, psychikę ofiar, prowadzą do strat fizycznych, strukturalnych i finansowych.

- Zaawansowani napastnicy bardzo dobrze znają systemy bezpieczeństwa IT. Wiedzą, jak działają, gdzie występują luki i jakie są mechanizmy ich eliminacji. Dlatego dostawcy rozwiązań do ochrony sieci, danych, czy urządzeń końcowych nie mogą zatrzymywać się ani na chwilę, aby być zawsze krok przed hakerem - wyjaśnia Robert Dziemianko, Marketing Manager G DATA Software.

Specjaliści ds. cyberbezpieczeństwa zachęcają firmy do aktywnego monitorowania nowych zagrożeń. Działy IT powinny oceniać, kto stanowi największe zagrożenie dla ich działalności, jakie stosuje metody i jak go wykryć. W tym przypadku istnieje prosta zależność - im szybsze wykrycie intruza, tym mniejsze straty finansowe będące następstwem jego działań. Jeśli uda się go namierzyć w ciągu godziny, to statystyczne szkody nie przekroczą 390 tysięcy dolarów, ale kiedy haker buszuje w sieci dłużej niż tydzień, budżet przedsiębiorstwa może uszczuplić się o milion dolarów.

Historia zna liczne przypadki, kiedy duże koncerny straciły w wyniku wycieku danych ogromne pieniądze, a najbardziej spektakularne przypadki dotyczą Equifax (700 milionów dolarów), Marriott (123 miliony dolarów), British Airways (183 miliony funtów brytyjskich).

EDR: skuteczny bat na hakerów

Nowoczesne armie inwestują w systemy walki elektronicznej, które potrafią zlokalizować nie tylko jednostki wojskowe, ale nawet określić ich rodzaj, a nawet zamiary. Jednak do ich obsługi potrzebni są wykwalifikowani żołnierze. Nie inaczej jest w przypadku systemów bezpieczeństwa IT - żeby wygrywać bitwy z hakerami, trzeba posiadać w swoim arsenale odpowiednie narzędzia oraz ludzi.

Przez wiele lat podstawowym rozwiązaniem chroniącym urządzenia końcowe przed złośliwym oprogramowaniem było bazujące na sygnaturach oprogramowanie antywirusowe. Następnie pojawiły się antywirusy nowej generacji (Next Generation Antivirus) wykorzystujące mechanizmy uczenia maszynowego i wykrywające zagrożenia na podstawie zachowań. W obecnych czasach posiadanie takiego produktu to absolutne minimum. Jednak w ostatnich latach bardzo szybko rosną akcje systemów EDR (Endpoint Detection and Response). Oprogramowanie zapobiega atakom poprzez blokowanie incydentów związanych z bezpieczeństwem urządzeń końcowych. EDR może wykrywać anomalie na punktach końcowych i złośliwą aktywność w sieci.

Niejako rozszerzeniem koncepcji, a także możliwości EDR jest system XDR (Extended Detection and Response), który oprócz wykrywania i reagowania na zagrożenia dotyczące punktów końcowych, idzie znacznie dalej, ponieważ gromadzi i wykrywa anomalie oraz potencjalnie niebezpieczne aktywności nie tylko na urządzeniach końcowych, ale również w środowisku chmury publicznej. XDR realizuje też funkcje pozwalające zwiększać poziom szczegółowości alertów i nadawać im kontekst, na przykład poprzez połączenie z bazą wiedzy o cyberzagrożeniach.

O ile XDR jest rozwiązaniem dopiero przecierającym szlak na polskim rynku, o tyle EDR posiada na nim silną, ugruntowaną pozycję. Oba wymienione produkty mają oprócz wielu niezaprzeczalnych zalet, jeden istotny mankament. Ich obsługą mogą się zajmować jedynie specjaliści ds. cyberbezpieczeństwa, a w przypadku mniejszych i średnich firm ich pozyskanie stanowi nie lada wyzwanie.

Jak zauważają analitycy Gartnera sukces EDR i jego możliwości dochodzeniowych w dużej mierzy zależy od umiejętności i doświadczenia administratorów bezpieczeństwa korzystających na co dzień z tego produktu. Niemniej przedsiębiorstwa, których nie stać na zatrudnianie fachowców, mogą skorzystać z usługi MDR (Managed Detection & Response). W tym modelu klienci zlecają operacje związane z zabezpieczeniem urządzeń końcowych firmom zewnętrznym.

- Bardzo często mówi się o bezpieczeństwie IT bazującym na obietnicach. Natomiast EDR sprawia, że przechodzimy z etapu obietnic do dowodów. Najlepszym sposobem jest budowanie systemów pozwalających kontrolować a także obserwować, testować i ulepszać infrastrukturę teleinformatyczną. - podsumowuje Robert Dziemianko.

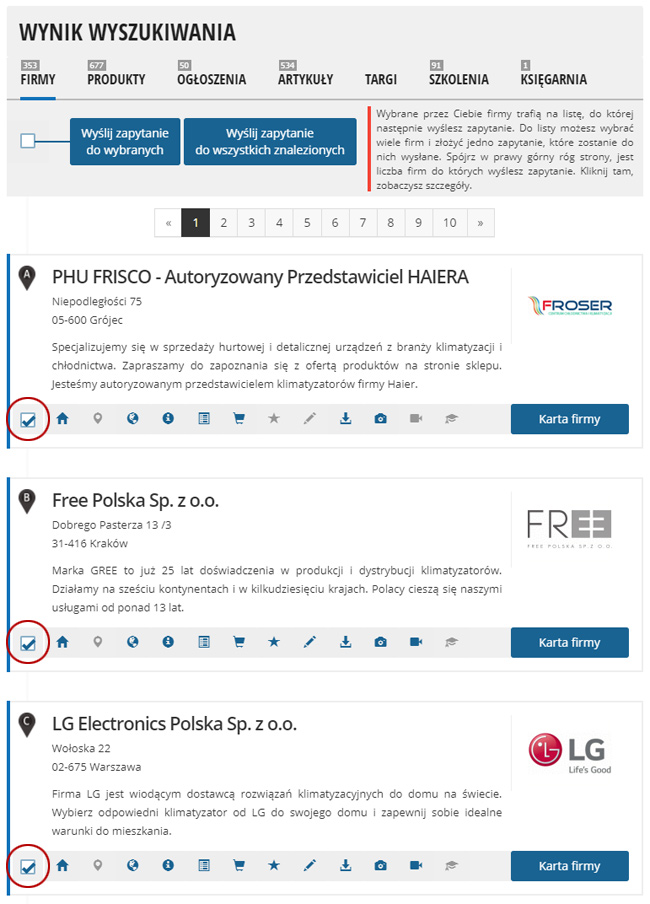

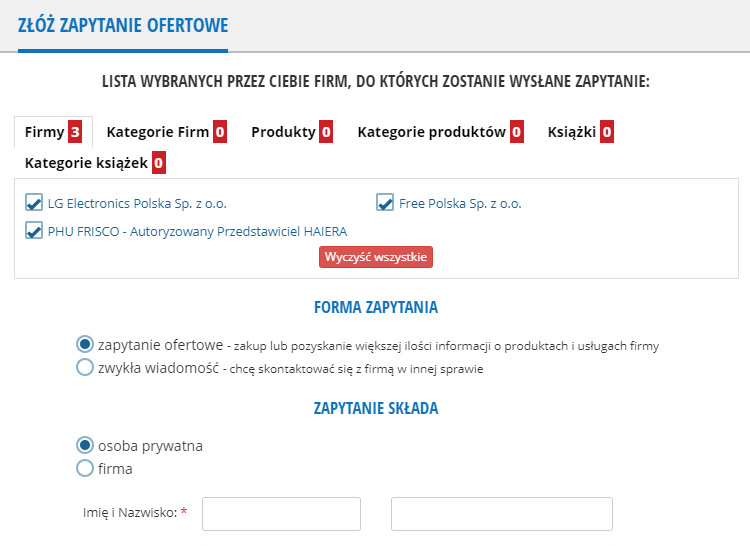

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.

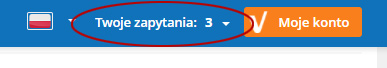

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.

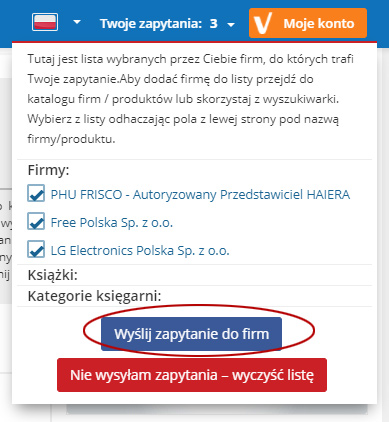

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.