Celem referatu jest przedstawienie korzyści jakie niesie za sobą integracja istniejących instalacji (kontroli dostępu, sygnalizacji włamania i napadu, telewizji przemysłowej, itp.) w jeden system.

ZINTEGROWANY SYSTEM OCHRONY OBIEKTÓW DLA FIRM TELEKOMUNIKACYJNYCH -PREZENTACJA ROZWIĄZANIA

1. Wprowadzenie

Celem referatu jest przedstawienie korzyści jakie niesie za sobą integracja istniejących instalacji (kontroli dostępu, sygnalizacji włamania i napadu, telewizji przemysłowej, itp.) w jeden system.

2. Oczekiwania firm telekomunikacyjnych

Ze względu na dużą ilość obiektów (biura, centra logistyczne, centrale, sklepy i nadajniki) systemy w nich zainstalowane generują bardzo dużo danych, które w powiązaniu z rozproszeniem ich po całym kraju i nie zintegrowanym działaniem, wprowadzają informacyjny chaos. Nieoptymalne wykorzystanie (wiąże się z wysokimi kosztami utrzymania). Klienci oczekują, że zainwestowane pieniądze w nowoczesną technologię przynosić będą maksimum funkcjonalności. Do spełnienia tych oczekiwań niezbędna jest integracja systemów w łatwo zarządzalny i współpracujący ze sobą organizm.

3. Prezentacja rozwiązania

Bezpieczeństwo obiektów, sposoby efektywnego zarządzania, minimalizacja kosztów i wykorzystanie już istniejących rozwiązań jest dla klienta sprawą kluczową. Z tego powodu integracja powinna wykorzystywać w jak najszerszym zakresie dostępne (już zainstalowane) podsystemy.

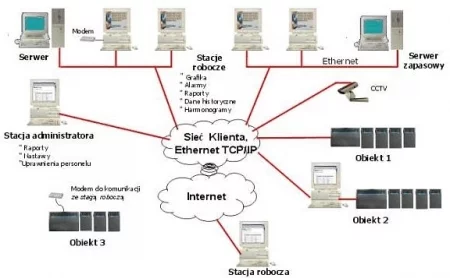

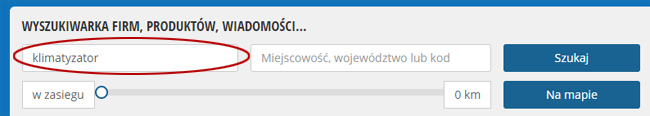

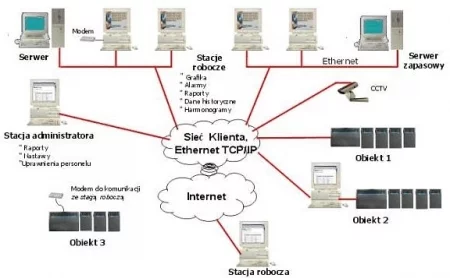

Do komunikacji pomiędzy poszczególnymi obiektami (poprzez protokół TCP/IP), wykorzystujemy istniejącą sieć komputerową (rys. 1).

W przypadku braku możliwości połączenia się za pomocą sieci komputerowej wykorzystywana jest łączność modemowa. Rozwiązanie to nie wymaga dodatkowych nakładów w tworzenie infrastruktury informatycznej.

|

|

rys. 1 |

Funkcjonalność sieci Ethernet TCP/IP pozwala zarządzać naszym budynkiem poprzez Internet. Umożliwia to zgodność ze standardowymi przeglądarkami internetowymi i pozwala na przeglądanie rzeczywistych danych z obiektu takich jak: stan alarmów i raporty. Z uwagi na zastosowane zabezpieczenia (hasła, firewalle) możliwa jest zmiana ustawień.

Do otwartości systemu przyczynia się możliwość wymiany danych pomiędzy protokołami BACnet, LON, TCP/IP i innymi.

3.1. Integrowane systemy i funkcje jakie spełniają

Informacje generowanie przez systemy montowane w budynkach, są jednym z ważniejszych zysków, lecz są one użyteczne jedynie wtedy gdy są łatwe do uzyskania i wykorzystania.

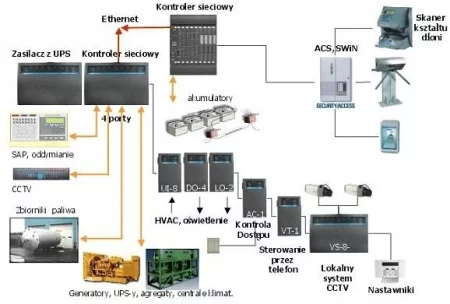

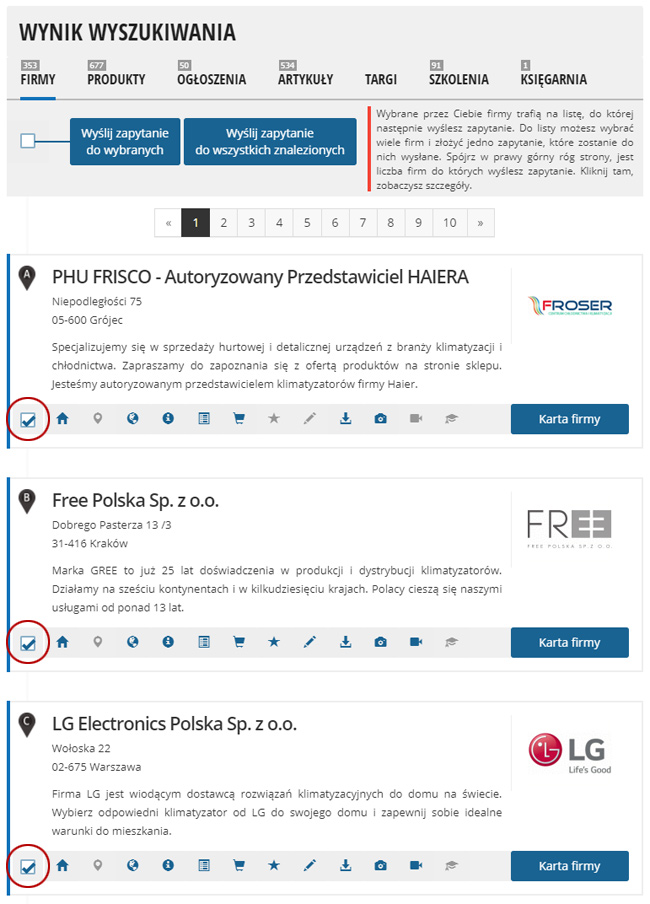

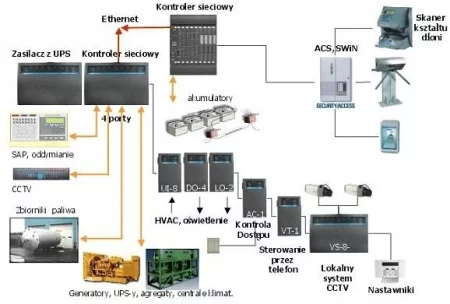

W obecnych czasach wszyscy inwestorzy poszukują sposobów efektywnego zarządzania. W tym celu na bazie jednej spójnej platformy integrujemy różne systemy występujące w nowoczesnych budynkach (rys. 2):

- sygnalizacja włamania

- sygnalizacja napadu

- informacja o pozostawianych otwartych oknach

- wykorzystanie dowolnego typu kart dających swobodę poruszania się w obrębie wszystkich budynków,

- zwiększenie bezpieczeństwa do szczególnie ważnych pomieszczeń poprzez zastosowanie dodatkowej weryfikacji np. kod PIN, czytnik kształtu dłoni,

- rejestracja czasu pracy,

- poszukiwanie pracownika.

- przesyłanie obrazu za pośrednictwem sieci Ethernet TCP/IP,

- archiwizacja obrazu z kamer na magnetowidach lub twardych dyskach komputerów.

- wykrywanie pożaru

- gaszenie pożaru,

- systemy oddymiania.

- sterowanie pracą agregatów prądotwórczych, central klimatyzacji i wentylacji, systemów ładowania baterii i oświetlenia,

- monitorowanie pracy rozdzielnic energetycznych, ups'ów, zbiorników, zbiorników

- kierowanie ewakuacją,

- przywoływanie osób.

-

System produkcji identyfikatorów

- nadruk zdjęcia i danych personalnych na kartach zbliżeniowych,

- bezpieczeństwo danych osobistych pracowników.

- pełna dokumentacja: kto, w jakim czasie i który klucz używał,

- minimalizacja ryzyka utraty ważnych kluczy,

- osoby nieupoważnione nie mają dostępu do kluczy.

-

System obsługi gościa (recepcja)

- pełna dokumentacja: kto, w jakiem celu, kiedy, na jak długo i z jakimi uprawnieniami wchodził do budynku,

- możliwość sprawdzenia gdzie dany gość się znajduje,

- ograniczenie dostępu tylko do stref przewidzianych dla danego gościa (indywidualne podejście),

- możliwość ustalania terminu ważności karty,

- wykorzystanie tych samych kart do obsługi wielu gości,

- karty gościa do momentu wydania nie posiadają żadnych uprawnień (bezpieczeństwo przechowywanych kart).

|

|

rys. 2 |

3.2. Interakcje pomiędzy systemami

Korzyści z integracji systemów otrzymujemy wprowadzając interakcje pomiędzy nimi. Dla przykładu przedstawię dwa zastosowania:

-

wystąpienie alarmu z włamania nie kończy się na wyświetleniu panelu z jego lokalizacją, ale włącza oświetlenie w obrębie zagrożonej strefy, przełącza monitory alarmowe na obraz z najbliższych kamer i jednocześnie włącza magnetowidy w tryb nagrywania alarmowego, wysyła informacje do osób bezpośrednio zainteresowanych (e-mail, pager,SMS);

-

alarm z systemu pożarowego w obrębie zagrożonego budynku, zatrzymuje pracę centrali wentylacyjnej, zamyka klapy przeciw- pożarowe, uruchamia system gaszenia, blokuje windy, uruchamia oświetlenie ewakuacyjne, otwiera drzwi z kontrolą dostępu i odblokowuje ciągi ewakuacyjne, steruje systemem nagłośnienia;

O sytuacjach alarmowych na bieżąco informowane są odpowiednie służby (straż pożarna, policja) oraz osoby odpowiedzialne (animatorzy poszczególnych systemów, technicy, serwisanci, itp.).

Koordynacja działań w sytuacjach kryzysowych jest łatwiejsza do przeprowadzenia w systemach zintegrowanych, gdzie istnieje natychmiastowy dostęp do wszystkich możliwych danych. Umożliwia to szybkie i elastyczne dostosowanie się do zaistniałej sytuacji.

3.3. Bezpieczeństwo

-

baza danych przechowywana jest w centralnym serwerze plików,

-

zapasowy serwer plików (w przypadku awarii serwera głównego, automatycznie przejmuje jego funkcje),

-

automatyczny i ręczny system archiwizacji zdarzeń i oprogramowania

-

wydzielona sieć Ethernet TCP/IP (sieć wirtualna),

-

połączenie z internetem poprzez firewoll'e,

-

inteligencja rozproszona (w przypadku braku komunikacji kontrolery wykonawcze mogą pracować samodzielnie, zdarzenia w tym czasie przechowywane są w kontrolerze, kiedy połączenie zostanie przywrócone następuje przesłanie ich do serwera),

-

możliwość zastosowania kryptografii przy połączeniach modemowych,

-

natychmiastowe powiadomienie operatora o utracie zasilania lub komunikacji.

3.4. Korzyści wynikające z integracji podsystemów

-

możliwość zarządzania i nadzoru nad całym systemem z każdej stacji roboczej, a dzięki internetowi z dowolnego miejsca na świecie,

-

stała diagnoza wszystkich elementów systemu,

-

zarządzanie determinowane przez aktualne potrzeby,

-

możliwość łatwego dostosowania poszczególnych elementów systemu do zmian zachodzących w firmie,

-

oszczędności związane z bieżącym funkcjonowaniem budynku,

-

minimalizacja kosztów konserwacji (niektóre z prac serwisowych można wykonać bez konieczności jeżdżenia po wszystkich obiektach),

-

archiwizacja zdarzeń i możliwość późniejszej analizy i ewentualne poprawki w sposobie reakcji systemu na przyszłe zagrożenia.

4. Podsumowanie

Czteroletnie doświadczenia w tworzeniu zintegrowanego systemu w jednej z większych firm telekomunikacyjnych, wskazują na słuszność przyjętych założeń. Zarządzanie istniejącymi podsystemami stało się bardziej przyjazne i efektywne, a w ślad za tym bardziej oszczędne.

Dzięki otwartości przyjętego rozwiązania, możliwy jest stały rozwój i dopasowywanie się do zmieniających się potrzeb klienta.

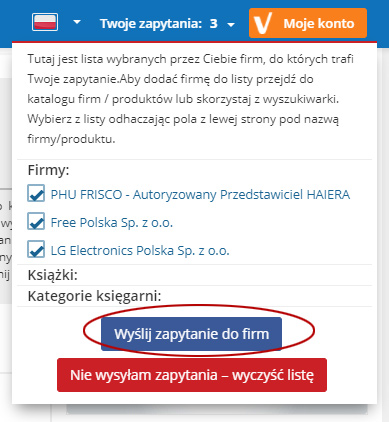

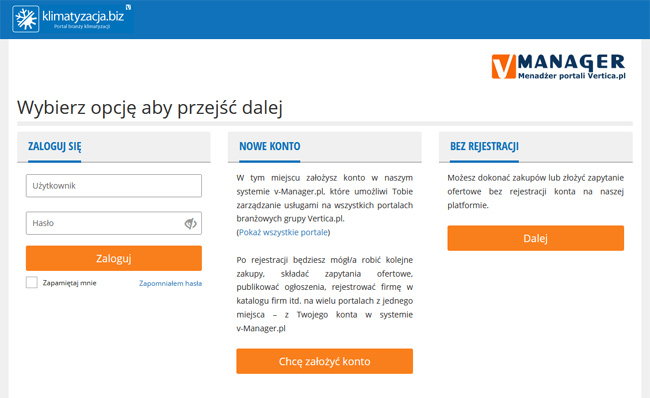

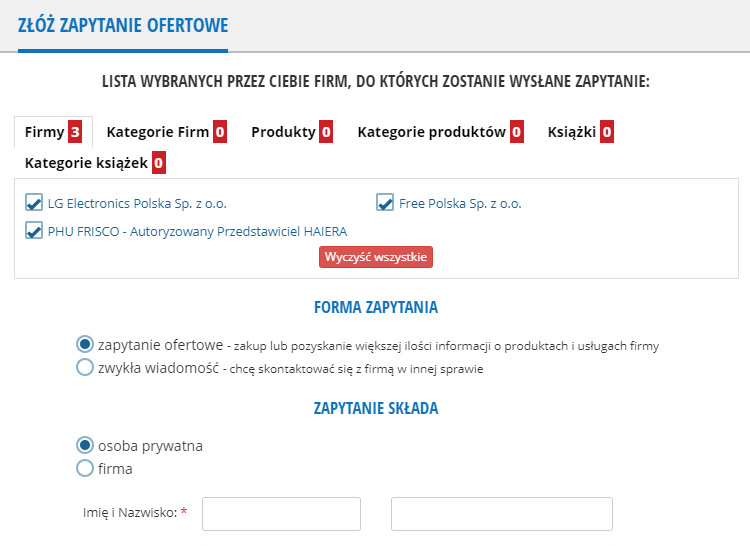

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.