Od prawie czterech lat tematyka teoretyczna w zakresie systemów ochrony zewnętrznej nie gości na łamach niniejszego magazynu. Czytelnik mógł się co prawda w między czasie zapoznać z charakterystyką lub kartami katalogowymi wybranych krajowych i zagranicz

Terry McGhee, Konrad Talar, Tomasz Wróżyna

Od prawie czterech lat tematyka teoretyczna w zakresie systemów ochrony zewnętrznej nie gości na łamach niniejszego magazynu. Czytelnik mógł się co prawda w między czasie zapoznać z charakterystyką lub kartami katalogowymi wybranych krajowych i zagranicznych produktów, nie mniej jednak od czasu wprowadzenia dokonanego przez dr Andrzeja Wójcika (Ochrona Mienia 1/2000) trudno by szukać porad i użytecznych wskazówek na temat systemów, które stają się coraz powszechniejsze.

Profesjonaliści związani z rynkiem wojskowym mieli możliwość zapoznania się z klasyfikacją obszarów ochrony i zalecanymi środkami zabezpieczenia technicznego stosowanymi w ochronie zewnętrznej np. podczas Konferencji poświęconej ochronie jednostek wojskowych zorganizowanej w maju przez Wydawnictwo Euro-Media we współpracy z Ogólnopolskim Stowarzyszeniem Pełnomocników Informacji Niejawnych i przy wydatnej pomocy oficerów z Zarządu Wsparcia Sztabu Generalnego WP oraz BOIN-u. Polskie oraz natowskie uwarunkowania normatywne są znane instalatorom i osobom odpowiedzialnym za bezpieczeństwo obszarów wojskowych.

Ochrona zewnętrzna nie jest jednakże problematyką dotyczącą tylko i wyłącznie obiektów wojskowych lub ośrodków rządowych. Użytkownicy cywilni, którzy systematycznie inwestują w bezpieczeństwo swoich obiektów coraz częściej przekonują się, iż konstrukcja ochrony oparta na pełnym, rejestrowanym nadzorze budynków i ich wnętrz oraz skromne siły patroli wybiórczo kontrolujących, często rozległy i trudny teren rodzi zagrożenia zbagatelizowane dotychczas w planach ochrony. Brak cywilnych, precyzyjnych uregulowań normatywnych w tej materii potęguje niewiedzę. W związku z powyższym postanowiliśmy tą lukę wypełnić, tym bardziej, iż podaż urządzeń na polskim rynku była nieomal reglamentowana, zaś doświadczenie na tym polu stało się udziałem nielicznej grupy fachowców. Efektem takiego stanu rzeczy jest powielanie specyfikacji technicznych w zamówieniach oraz próby dostosowania potrzeb użytkownika do możliwości konkretnych urządzeń. Taki stan rzeczy trudno nazwać odpowiedzią na rosnące wymagania w zakresie ochrony, o możliwości optymalnego wyboru rozwiązań ze strony instalatorów i ich klientów nie wspominając.

Rynek na dominację jednego producenta zareagował z grubsza prawidłowo - wyczekiwaniem oraz stosowaniem głównie rozwiązań, takich jak CCTV z funkcją detekcji ruchu, w ramach budowanych powszechnie systemów monitoringu wizyjnego. Nie jest to jednak najwydajniejszy i ekonomicznie zasadny wybór w każdych warunkach. Szczęśliwie liczna rzesza inwestorów wykorzystała ten czas na budowę podstawowej infrastruktury tj. ogrodzeń, oświetlenia, dróg patrolowych odkładając aplikację urządzeń elektronicznych na koniec.

Pozostaje więc podstawowe pytanie, jakich systemów użyć i w powiązaniu z którymi dostępnymi rozwiązaniami zainteresowany użytkownik osiągnie spodziewany poziom satysfakcji, tudzież efektywnej detekcji intruza. Taka jest przecież podstawowa rola systemów ochrony zewnętrznej.

Nie będziemy koncentrować się na rozwiązaniach mechanicznych, takich jak np. ogrodzenie wzbogacone o drut ostrzowy, czy też przeszkody naturalne (ukształtowanie terenu, woda), których rolą jest utrudnienie dostępu do stref objetych ochroną. Przy ich oczywistym uwzględnieniu wdrożenie systemu będzie efektywne.

Uzyskanie odpowiedzi na powyższe pytanie jest możliwe przy zastosowaniu się projektanta do podstawowych zasad określających konieczne środki i opartej na dialogu, pełnej analizie otoczenia oraz potrzeb i możliwości użytkownika. Ułatwieniem mogą być niżej przedstawione podstawowe zmienne niezbędne dla stworzenia charakterystyki projektowanych systemów. Naszym celem jest zaznajomienie czytelnika ze specyfiką projektowania systemów ochrony zewnętrznej oraz przedstawienie charakterystyki poszczególnych środków technicznych w niej używanych.

Pierwszym krokiem jest określenie kategorii / stopnia zagrożenia ze względu na możliwości zastosowania rozwiązań technicznych i organizacyjnych pionu ochrony oraz przyporządkowanie klasyfikacji zagrożeń dla danego rodzaju obiektu (np. Z1-Z4). Metoda kwestionariusza pozwalającego zebrać podstawowe dane do charakterystyki obiektu wydaje się najtrafniejsza. Najprostszymi przykładowymi pytaniami powinny być:

- przeciwko komu budujemy system? (złodzieje, terroryści, wandale, szpiedzy, itd.)

- dla kogo budujemy system? (rodzaj obiektu, przechowywane mienie, dane i informacje, typ użytkowników)

- jakie będą przypuszczalne koszty działania intruza? (utrata danych, mienia, straty w ludziach, zakłócenia w działalności bieżącej, renoma / prestiż)

- jakie środki są w użyciu? (infrastruktura istniejąca / planowana-ogrodzenie i jego stan, oświetlenie, wykorzystywane zabezpieczenia-służba patrolowa i jej wyposażenie w tym łączność i transport, dozór telewizyjny lub inny, plan ochrony i procedury)

- jakie są regulacje wewnętrzne lub prawne określające wymagania dla danego typu obiektu (normy, instrukcje, procedury wewnętrzne, dotychczasowe doświadczenia i uwarunkowania ekologiczne)

- jak będzie finansowana inwestycja? ( (ewentualne etapy realizacji, wyobrażenia inwestora, zależność od dotacji, itd.)

Rzetelnie przeprowadzona charakterystyka obiektu powstała w oparciu o analizę powyższych danych umożliwia podjęcie następnego kroku czyli wyboru zabezpieczeń technicznych.

Należy poddać analizie czynniki zależne od zaproponowanej przez projektanta konfiguracji sprzętu.

Kryteria wyboru urządzeń są w tym aspekcie następujące:

- koszty inwestycji (konieczne urządzenia wraz ich instalacją i serwisem / konserwacją, zmiany procedur i organizacji, własny nakład środków i pracy, itd.) w relacji do wymaganego poziomu "czułości" systemu; tzw. prawdopodobieństwo detekcji

- poziom fałszywych /nieakceptowanych alarmów (podatność na warunki atmosferyczne, terenowe, techniczne np. naturalne zużycie ogrodzenia)

- poziom akceptowanych alarmów (detekcja intruza, alarmy techniczne, samodiagnostyka urządzeń, alarmy spowodowane przez czynniki znane, zidentyfikowane i aprobowane np. duża zwierzyna)

- odporność na sabotaż i nieuprawnione próby manipulacji

- czas reakcji na zdarzenie alarmowe (niezależnie mierzony dla urządzeń systemu oraz narzędzi weryfikacji np. CCTV, oświetlenie)

- precyzyjna lokalizacja miejsca zdarzenia (od dokładności wskazań zależy czas reakcji oraz rodzaj podjętych środków przeciwdziałania, tym samym celowość działań i funkcjonowania systemu ochrony w całości )

- łatwość i intuicyjność obsługi przez operatora systemu (informacja o lokalizacji alarmu i szybkość reakcji - komunikacji ze służbami interwencyjnymi, sposób zarządzania alarmami, definiowanie stref, określanie parametrów bazowych detekcji, współdziałanie z innymi systemami np. zabezpieczeń, automatyki)

- prostota obsługi oraz łatwość konfigurowania komponentów systemu przez służby serwisowe, bezobsługowość, modułowa budowa (szybka wymiana uszkodzonych składników), wymagania systemu w zakresie zasilania i transmisji sygnałów alarmowych (wymogi dot. kanalizacji ziemnej, okablowania)

- odporność na warunki zewnętrzne (temperatura, wilgotność / rdza, itd.), długość

cyklu ciągłej bezawaryjnej pracy

- warunki gwarancji i serwisu

- doświadczenia i opinie innych użytkowników, referencje

Zgromadzenie powyższych informacji z pewnością pozwoli na drobiazgowe wyspecyfikowanie wymagań w stosunku do planowanej budowy systemu ochrony zewnętrznej. W ten sposób zarówno projektant jak i użytkownik osiągnie właściwy poziom wiedzy o oczekiwaniach i potrzebach drugiej strony, jednocześnie mając pełną świadomość możliwości, jakie oferuje jego system.

Z uwagi na fakt, że tego typu inwestycja jest realizowana z reguły etapami w powiązaniu z innymi pracami budowlano-instalacyjnymi i ma służyć przez wiele lat zalecana jest szczególna rozwaga inwestora. Uwzględnienie przyszłej rozbudowy lub usprawnienia systemu pozwala zaoszczędzić przy właściwym doborze urządzeń poważne kwoty w przyszłości.

W drugiej części artykułu przedstawimy krótką charakterystykę wszystkich obecnych na rynku typów urządzeń wraz z tabelarycznymi zestawieniami zalecanych aplikacji.

* Terry McGhee, dyrektor działu sprzedaży międzynarodowej i szef działu Projektów Specjalnych w Southwest Microwave Inc., 30 lat w branży, członek American Society for Industrial Security

* Konrad Talar, właściciel TALCOMP Systemy Bezpieczeństwa, Kraków

* Tomasz Wróżyna, dyrektor handlowy TALCOMP Systemy Bezpieczeństwa, Kraków

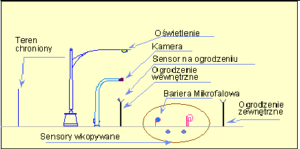

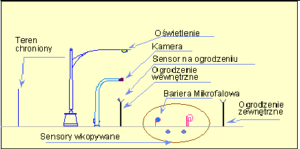

Rys. model ochrony zewnętrznej

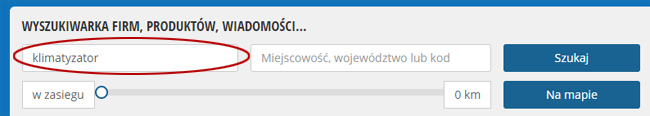

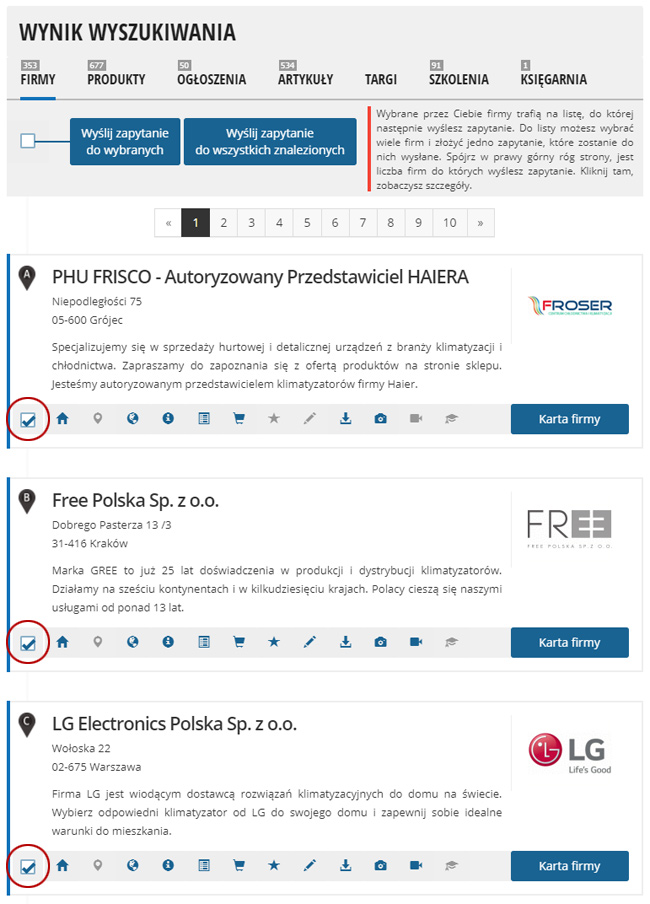

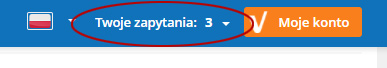

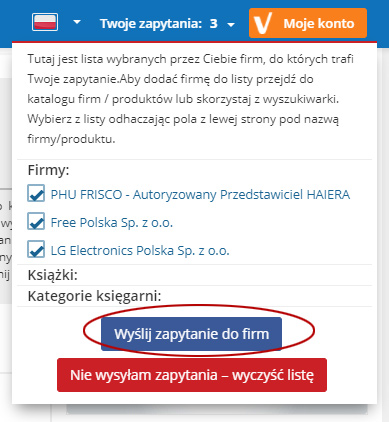

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.